Applocker ist die Version 2 der Windows Software Restrictions, welche seit Windows XP in jedem Windows enthalten sind. Applocker ist ab Windows 7 Enterprise/Ultimate und Windows Server 2008 R2 Standard/Enterprise/Datacenter/Itanium in Windows integriert.

Applocker eignet sich besonders, um das System mittels Zertifikats- und Hashregeln zu "versiegeln", d.h. anschließend sind nur noch die Programme startbar, die dem System bekannt gemacht wurden. Dazu wird für alle ausführbaren Dateien eine Regel gebildet und in einer Liste (Software Whitelist) abgelegt.

Das "Versiegeln" von Windows-Systemen ist vor allem für die Arbeit als Administrator ein wirksamer Schutz vor unerwünschter Software, wie z.B. Viren oder Malware.

Weiterhin ist die "Versiegelung" von Systemen ein wirksamer Schutz gegen bisher unbekannte Angriffe (0-Day-Exploits), welche naturgemäß weder von Virenscannern oder Anti-Mailware verhindert werden können.

Weitere Informationen zu Applocker finden Sie unter:

Einrichtung der Versiegelung

- Melden Sie sich als Administrator an.

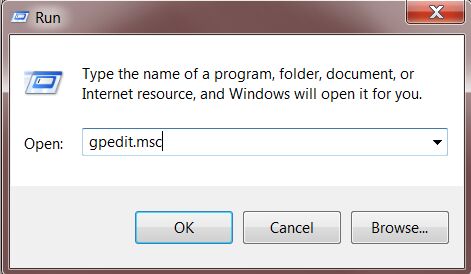

- Starten die das Gruppenrichtlinien Snap-In mithilfe des Aufrufs gpedit.msc .

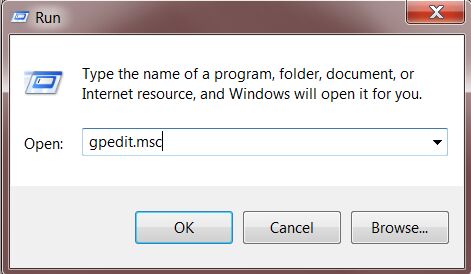

- Welchseln Sie zum Applocker-Snap-In.

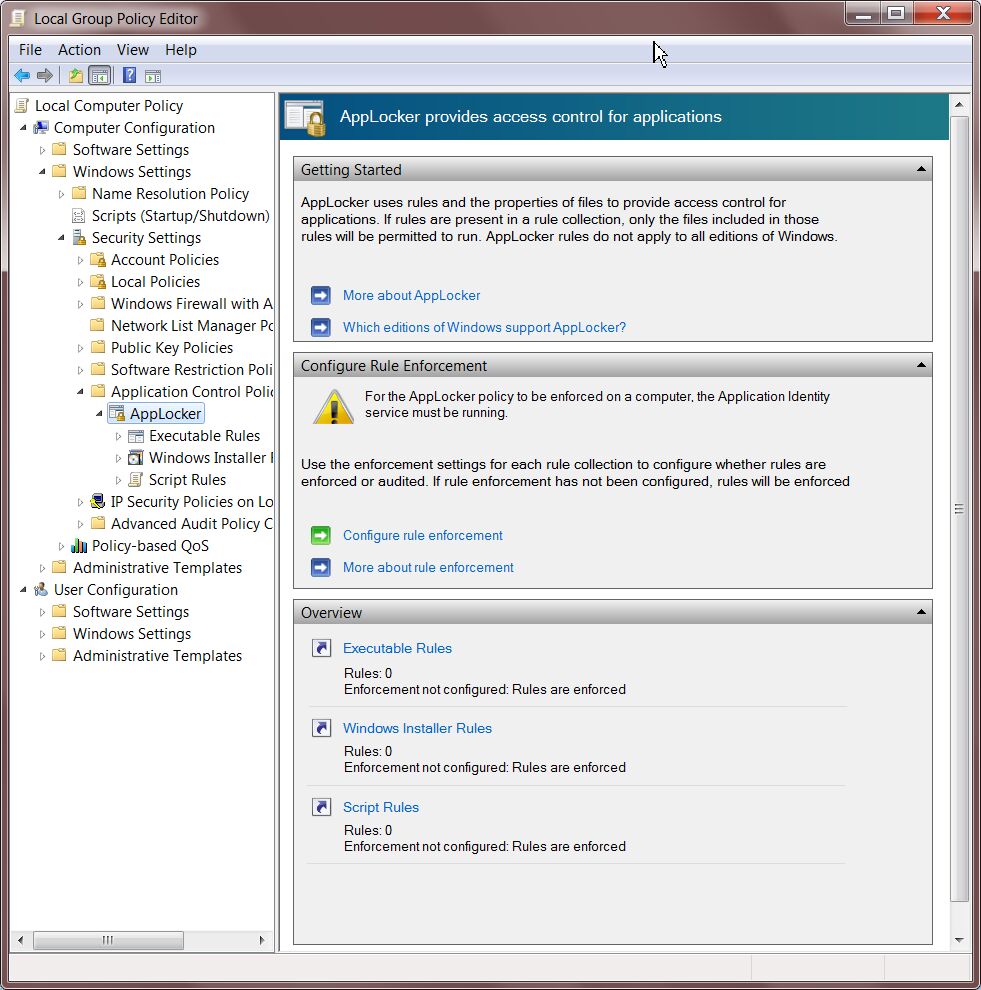

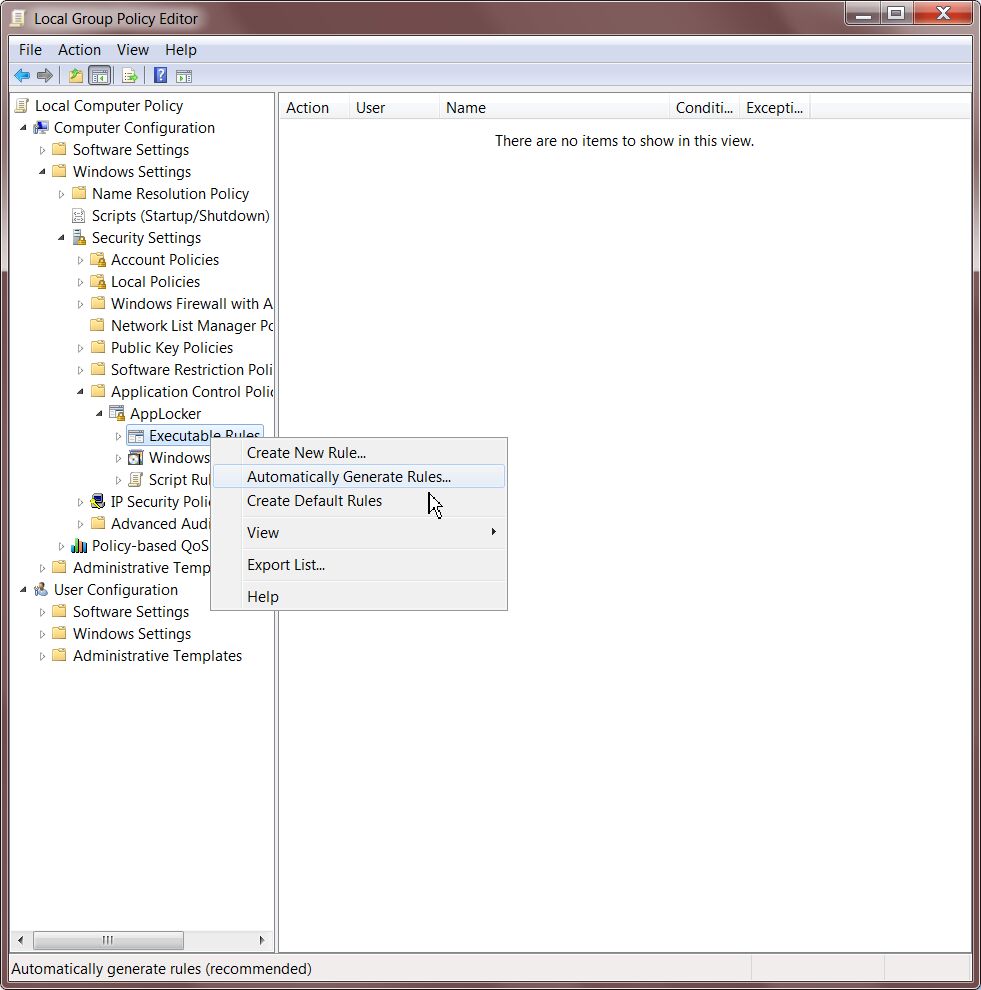

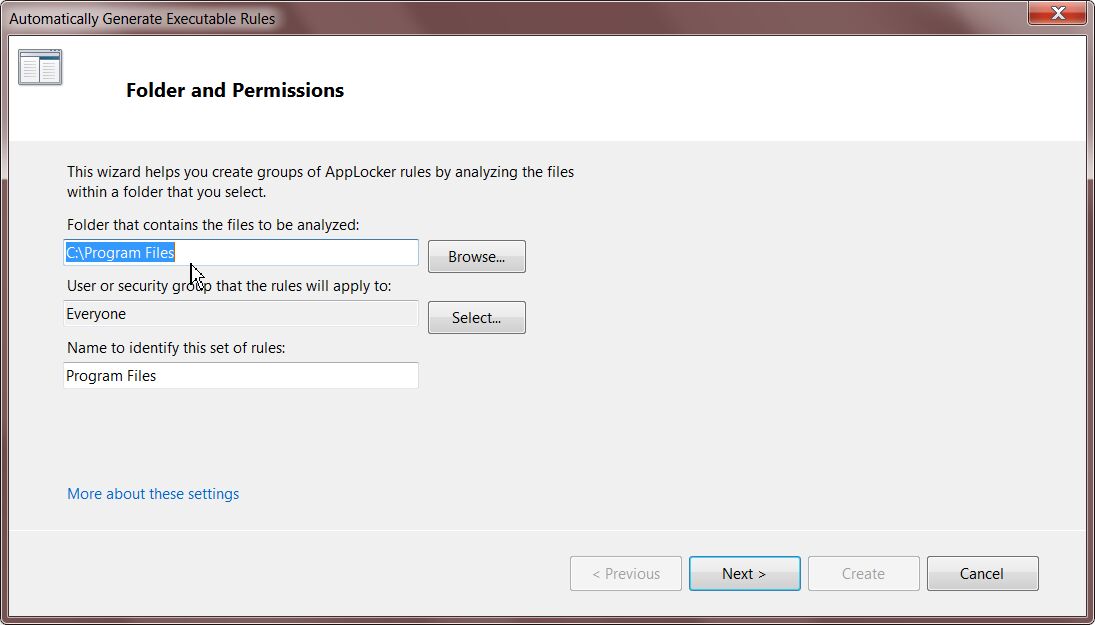

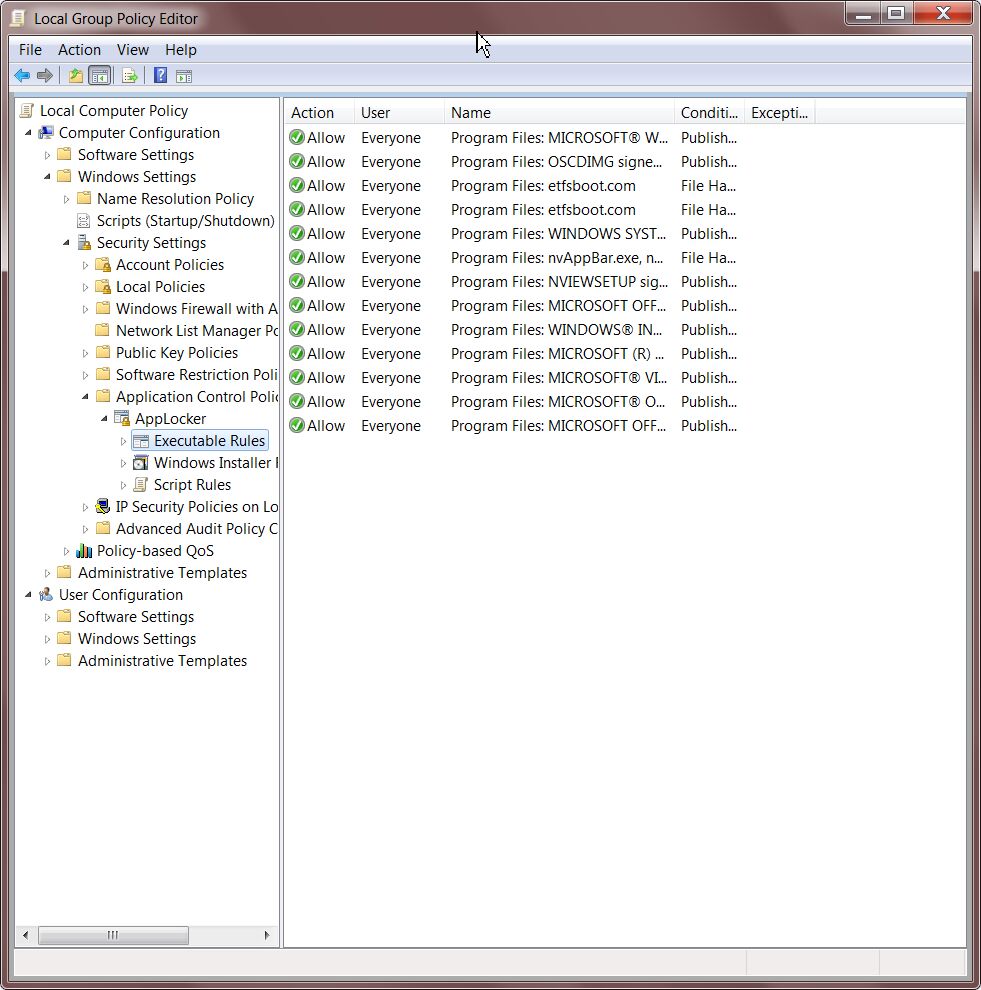

- Klicken Sie auf "Executable rules", klicken Sie auf die rechte Maustaste und wählen Sie den Befehl "Automatically Generate Rules...".

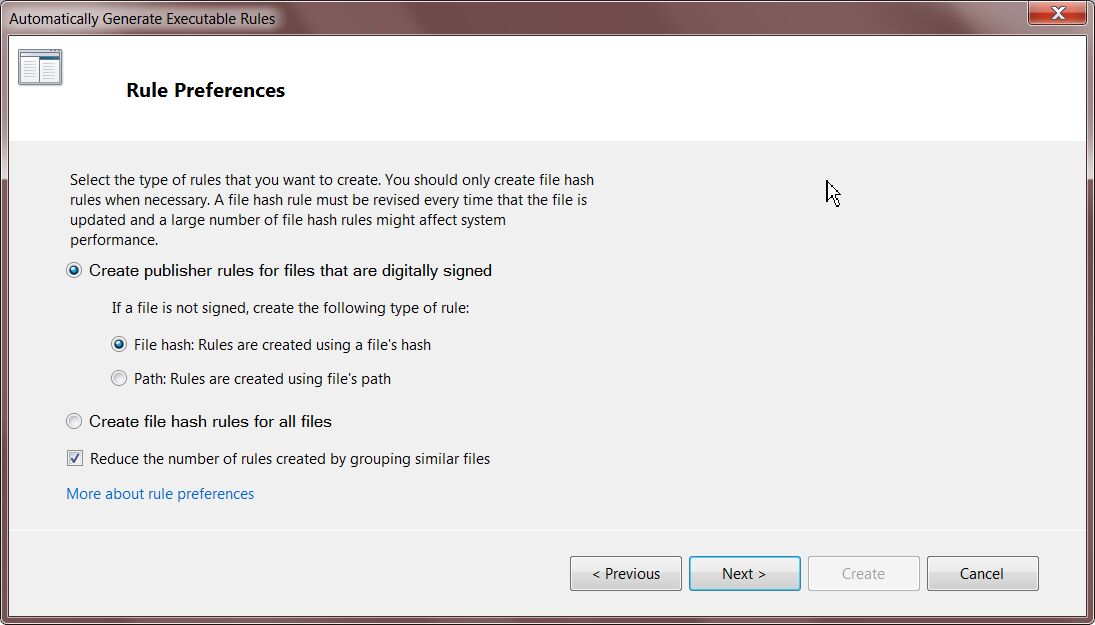

- Sie können jetzt entscheiden, ob Sie z.B. ausschließlich Hashregeln erstellen möchten. Die Standardeinstellung führt zur Erstellung von Zertifikatsregeln für signierte Programme und zur Erstellung von Hashregeln für nichtsignierte Programme. Es spricht nichts gegen die Standardeinstellung.

Klicken Sie auf den Knopf "Next". - Hash- und Zertifikatsregeln werden für das Verzeichnis "C:\Program files" erstellt.

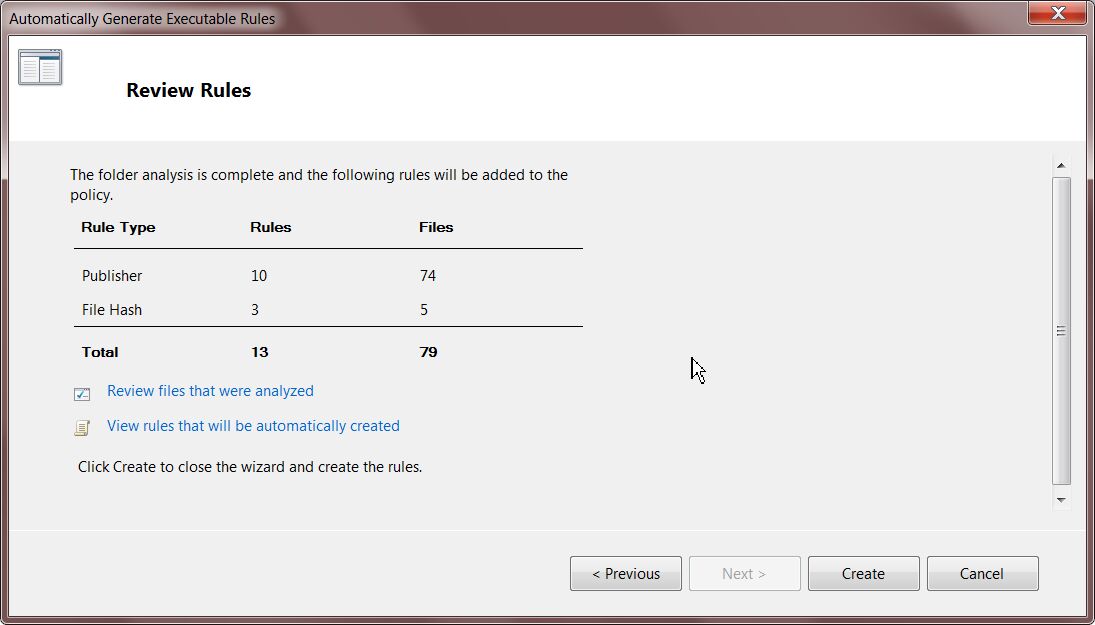

- Eine Zusammenfassung der erstellten Regeln wird angezeigt.

- Klicken Sie auf den Befehl "Create". Die Regeln werden gespeichert.

- Anschließend werden wird nach der Erzeugung von Standardpfadregeln gefragt. Diese Abfrage beantworten Sie mit "No"! Dies ist erfoderlich, da sonst die Versiegelung "aufgebrochen" wird.

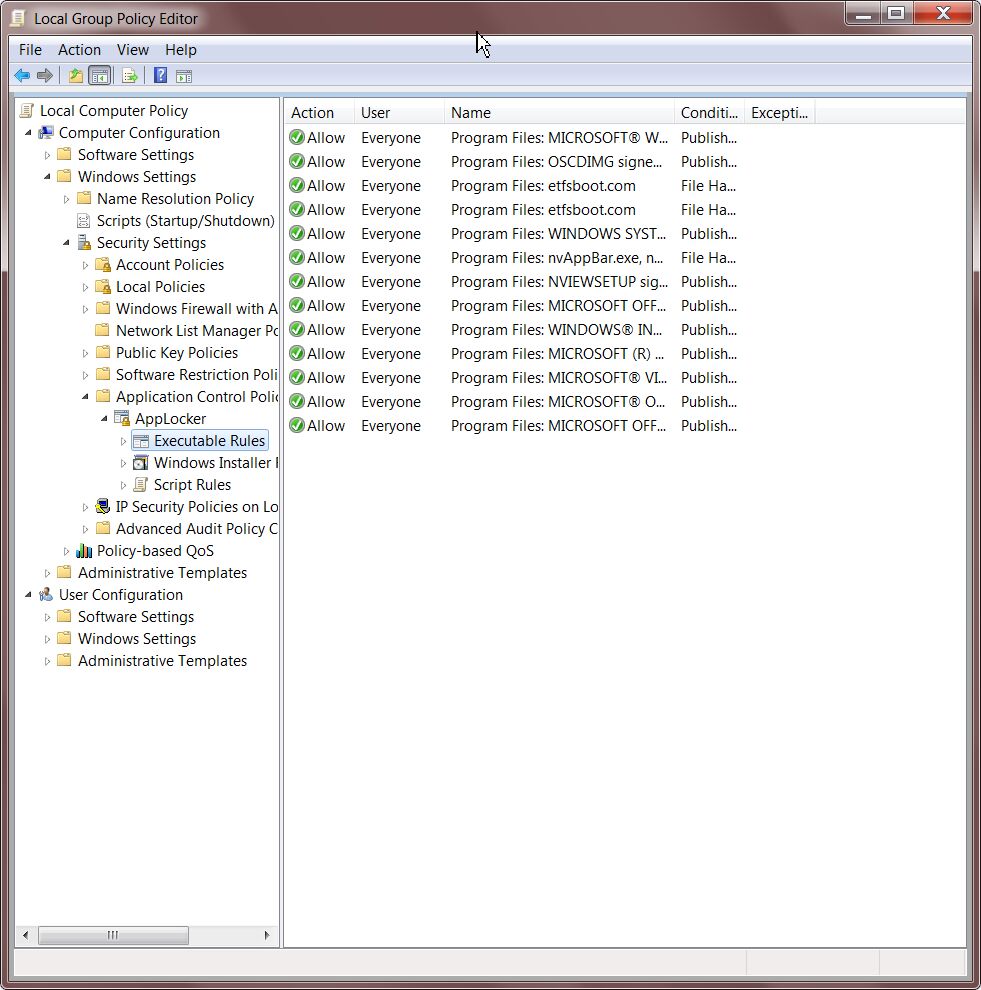

- Die Liste der gespeicherten Regeln wird angezeigt.

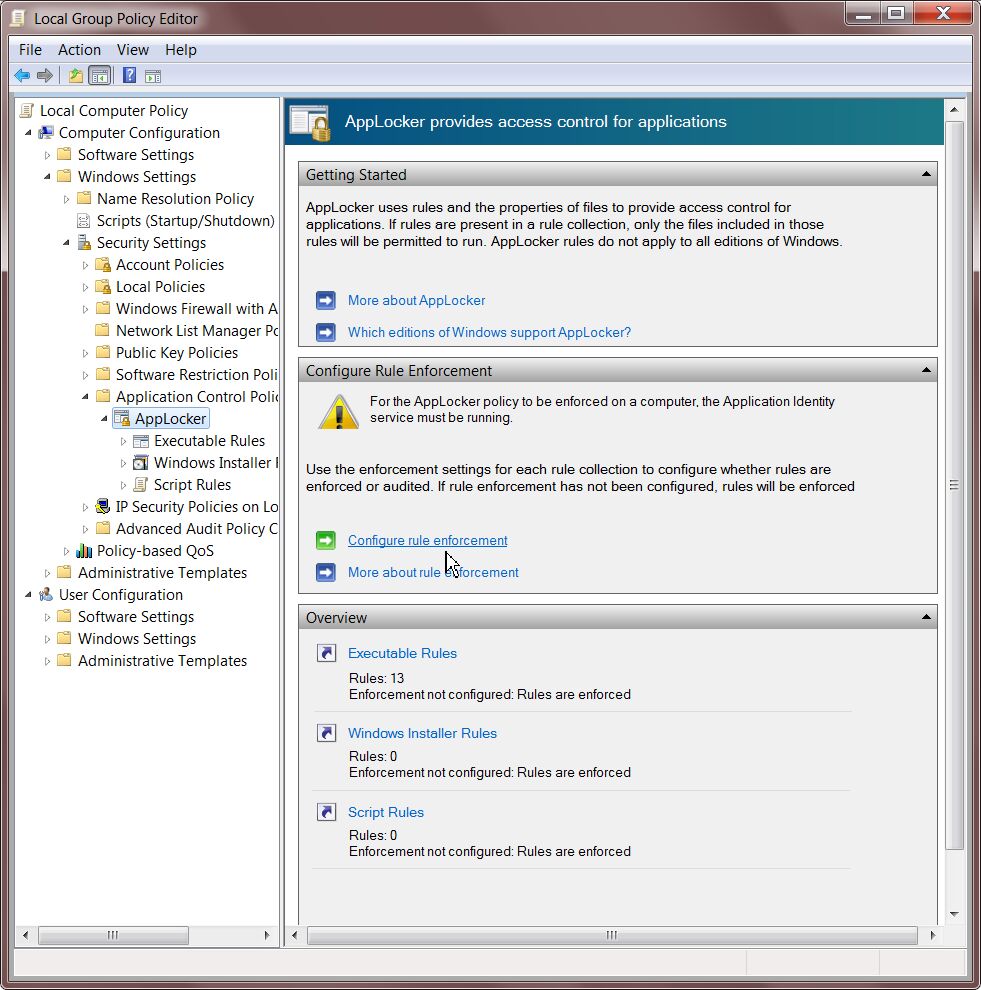

- Wechseln Sie jetzt zurück zum Folder "Applocker".

- Klicken Sie Links auf den Befehl "Configure Link Enforcement".

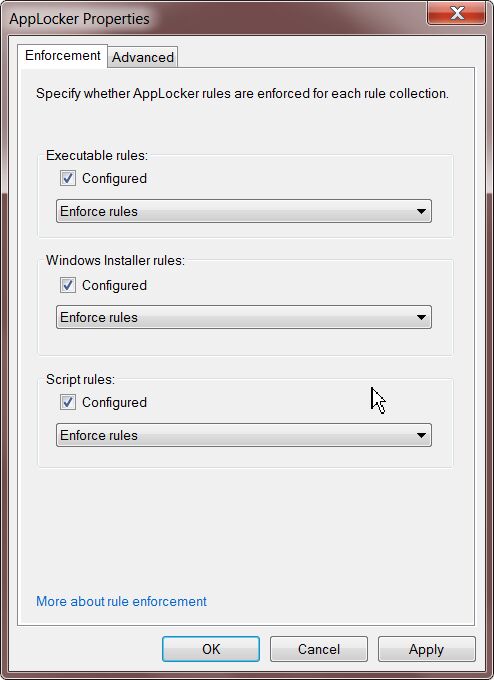

- Schalten Sie alle Regeln auf "Configured" und "Enforce rules"

- Klicken Sie auf den Knopf "OK".

- Starten Sie die "cmd.exe" und führen Sie den Befehl "gpupdate.exe /force" aus.

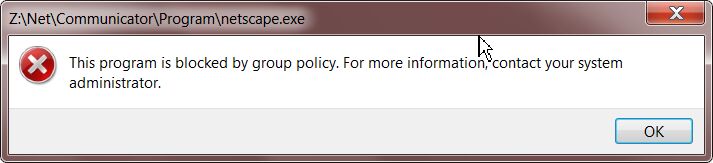

- Testen Sie die "Versiegelung" Ihres Systems, indem Sie ein "unversiegeltes" Programm starten, d.h ein Programm für das es weder eine Zertifikats- noch eine Hashregeln gibt.

Der Start des Programms sollte mit folgender Meldung unterbunden werden:

Applocker-Scripting

Applocker lässt sich auch per Skripts automatisiert konfigurieren, so dass Sie mehrere Systeme parallel "versiegeln" können.

Informationen zur Konfiguration von Applocker mittels Powershell-Skripts finden Sie hier:

- Welchseln Sie zum Applocker-Snap-In.

"Versiegeln" von Windows-Systemen mittels Applocker

Applocker ist die Version 2 der Windows Software Restrictions, welche seit Windows XP in jedem Windows enthalten sind. Applocker ist ab Windows 7 Enterprise/Ultimate und Windows Server 2008 R2 Standard/Enterprise/Datacenter/Itanium in Windows integriert.

Applocker eignet sich besonders, um das System mittels Zertifikats- und Hashregeln zu "versiegeln", d.h. anschließend sind nur noch die Programme startbar, die dem System bekannt gemacht wurden. Dazu wird für alle ausführbaren Dateien eine Regel gebildet und in einer Liste (Software Whitelist) abgelegt.

Das "Versiegeln" von Windows-Systemen ist vor allem für die Arbeit als Administrator ein wirksamer Schutz vor unerwünschter Software, wie z.B. Viren oder Malware.

Weiterhin ist die "Versiegelung" von Systemen ein wirksamer Schutz gegen bisher unbekannte Angriffe (0-Day-Exploits), welche naturgemäß weder von Virenscannern oder Anti-Malware verhindert werden können.

Weitere Informationen zu Applocker finden Sie unter:

Einrichtung der "Versiegelung"

1. Melden Sie sich als Administrator an.

2. Starten die das Gruppenrichtlinien Snap-In mithilfe des Aufrufs gpedit.msc .

Applocker ist die Version 2 der Windows Software Restrictions, welche seit Windows XP in jedem Windows enthalten sind. Applocker ist ab Windows 7 Enterprise/Ultimate und Windows Server 2008 R2 Standard/Enterprise/Datacenter/Itanium in Windows integriert.

Applocker eignet sich besonders, um das System mittels Zertifikats- und Hashregeln zu "versiegeln", d.h. anschließend sind nur noch die Programme startbar, die dem System bekannt gemacht wurden. Dazu wird für alle ausführbaren Dateien eine Regel gebildet und in einer Liste (Software Whitelist) abgelegt.

Das "Versiegeln" von Windows-Systemen ist vor allem für die Arbeit als Administrator ein wirksamer Schutz vor unerwünschter Software, wie z.B. Viren oder Malware.

Weiterhin ist die "Versiegelung" von Systemen ein wirksamer Schutz gegen bisher unbekannte Angriffe (0-Day-Exploits), welche naturgemäß weder von Virenscannern oder Anti-Mailware verhindert werden können.

Weitere Informationen zu Applocker finden Sie unter:

Einrichtung der Versiegelung

- Melden Sie sich als Administrator an.

- Starten die das Gruppenrichtlinien Snap-In mithilfe des Aufrufs gpedit.msc .

6. Sie können jetzt entscheiden, ob Sie z.B. ausschließlich Hashregeln erstellen möchten. Die Standardeinstellung führt zur Erstellung von Zertifikatsregeln für signierte Programme und zur Erstellung von Hashregeln für nichtsignierte Programme. Es spricht nichts gegen die Standardeinstellung.

Klicken Sie auf den Knopf "Next".

16. Klicken Sie auf den Knopf "OK".

17. Achtung! Starten Sie den Dienst "Application Identity" (Anwendungsidentität) und konfigurieren Sie den Dienst auf Starttyp "Automatisch" durch folgende administrative Kommandozeilenbefehle:

sc.exe start AppIDSvc

reg.exe add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\AppIDSvc /v Start /t REG_DWORD /d 0x2 /f

Ohne diesen Dienst werden die Hashregeln nicht durchgesetzt.

Diese Konfigurationsänderung kann durch folgende administrative Kommandozeilenbefehle rückgängig gemacht werden:

sc.exe stop AppIDSvc

reg.exe add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\AppIDSvc /v Start /t REG_DWORD /d 0x3 /f

18. Starten Sie die "cmd.exe" und führen Sie den Befehl "gpupdate.exe /force" aus.

19. Testen Sie die "Versiegelung" Ihres Systems, indem Sie ein "unversiegeltes" Programm starten, d.h ein Programm für das es weder eine Zertifikats- noch eine Hashregel gibt.

Der Start des Programms sollte mit folgender Meldung unterbunden werden:

Applocker-Scripting

Applocker lässt sich auch per Skripts automatisiert konfigurieren, so dass Sie auch mehrere Systeme parallel "versiegeln" können.

Informationen zur Konfiguration von Applocker mittels Powershell-Skripts finden Sie hier:

Bei Fragen oder Hinweisen zu diesem Dokument melden Sie sich bitte per E-Mail bei

joerg.maletzky(at)uni-rostock.de.